- Email: info@cyberhospitality.tech

- Via Cesarano, 14/A 80067 Sorrento - NA | Italy

Negli ultimi giorni è emersa una nuova e insidiosa campagna di phishing che prende di mira gli utenti di Booking.com. Ma questa volta, gli hacker hanno alzato il livello del gioco: usano un trucco visivo che sfrutta caratteri simili ma non identici, detti omoglifi, per camuffare i link malevoli.

Cos’è un omoglifo?

Un omoglifo è un carattere che sembra visivamente un altro, ma appartiene a un alfabeto o set Unicode diverso. Un esempio classico? La lettera “O” cirillica (U+041E) è praticamente indistinguibile dalla “O” latina (U+004F). Questi simboli sono spesso usati negli attacchi omografi, dove gli URL sembrano legittimi ma in realtà portano altrove.

Il trucco del carattere giapponese “ん”

In questa nuova campagna, i cybercriminali usano il carattere hiragana giapponese “ん” (U+3093). In alcuni font, questo simbolo assomiglia a una barra “/”, rendendo l’URL apparentemente normale.

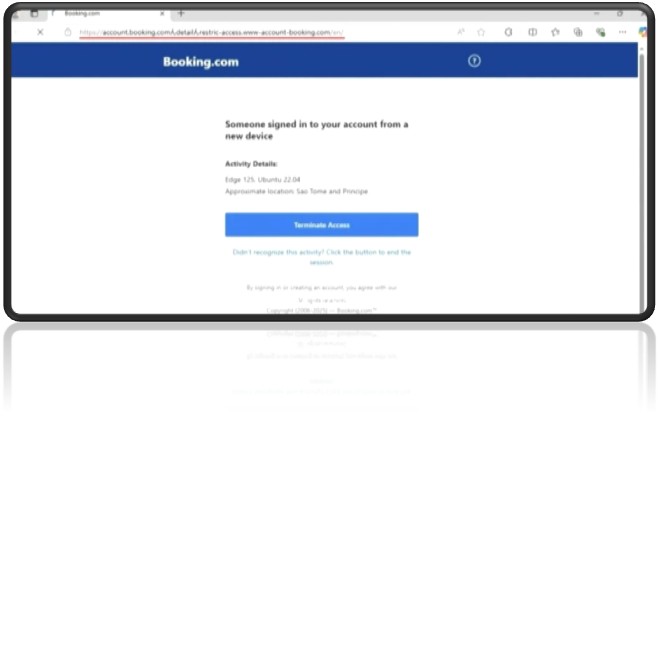

Ecco cosa ha scoperto il ricercatore JAMESWT: nelle e-mail di phishing, il link sembra questo:

https://admin.booking.com/hotel/hoteladmin/…

Ma in realtà, l’indirizzo è:

https://account.booking.comんdetailんrestric-access.www-account-booking.com/en

Tutto ciò che precede “www-account-booking[.]com” è solo un sottodominio ingannevole. Il vero dominio è stato registrato dagli aggressori e porta a una pagina da cui viene scaricato un file dannoso.

Il malware nascosto

Una volta cliccato il link, l’utente viene reindirizzato a:

www-account-booking[.]com/c.php?a=0

Da qui parte il download di un file MSI malevolo ospitato su:

updatessoftware.b-cdn[.]net

Questo file può compromettere il dispositivo, installando malware o aprendo la porta ad altri attacchi.

Come proteggersi

Anche se Booking.com è spesso usato come esca per il phishing, l’uso di omoglifi come “ん” rende questi attacchi particolarmente subdoli. Ecco qualche consiglio per difendersi:

In conclusione

Questa nuova tecnica dimostra quanto sia facile cadere in trappola, anche per chi è attento. Gli omoglifi sfruttano la nostra fiducia visiva, ma con consapevolezza e gli strumenti giusti possiamo difenderci.